Contrôle d'accès : Différence entre versions

(→Contacts) |

(→Contacts) |

||

| Ligne 5 : | Ligne 5 : | ||

Constructeur (NEDAP) : | Constructeur (NEDAP) : | ||

| − | '''Ingénieur''' | + | '''Ingénieur''' |

Leonard LY | Leonard LY | ||

Gestion des Accès et Supervision de Sûreté | Gestion des Accès et Supervision de Sûreté | ||

Version du 22 janvier 2024 à 15:49

Sommaire

Contacts

Constructeur (NEDAP) :

Ingénieur Leonard LY Gestion des Accès et Supervision de Sûreté leonard.ly@nedap.fr 01.61.03.03.22 | 06.75.67.23.53 | www.nedap.fr

Tech qui interviens sur le campus :

Giovanny NANCY Responsable projets Contrôle d'accès giovanny.nancy@nedap.fr (+33)6.81.58.47.88

Commercial : Alain COLANGE Gestion des Accès et Supervision de Sûreté Ingénieur Commercial Région Sud-Est alain.colange@nedap.fr 01 61 03 03 01 | 06 89 63 43 87 | www.nedap.fr

Les réseaux

- vlan 272 : src-cab (10.3.9.0/24) réseau de contrôle d'accès des batiments, pas de passerelle , permet les échanges entre les différents systèmes

- vlan 273 : src-secu-adm (10.3.10.0/24) réseau d'administration du réseau de sécurité. Passerelle sur FW-1 VDOM SRC. Permet l'accès aux commutateurs et le monitoring -> Voir utilisation du port OOB

- vlan 274 : src-cab-UTL (10.3.11.0/24) réseau des UTL du contrôle d'accès, pas de passerelle

- vlan 275 : src-cab-gestion (10.3.12.0/24) réseau de gestion du contrôle d'accès (consoles clients). Passerelle sur FW-1 mais DESACTIVEE en mode normal. Activer uniquement pour MAJ et assistance a distance via VPN.

- Possibilité de donner accès a la maintenance a distance :

Activer le VPN sur le FW-CAMPUS

Remplacer le certificat du serveur web

Se placer dans le répertoire de travail :

E: cd AEOS/AEserver/standalone/certs

Arreter le service :

net stop "AEOS Application Server"

sauvegarder le fichier server.jks

copy server.jks server.jks.save

Suprimer l'ancien certificat : (le mot de passe du keystore est nedap123)

E:\AEOS\jre\bin\keytool.exe -delete -alias web -keystore server.jks

Générer une nouvelle clé et une demande csr

E:\AEOS\jre\bin\keytool.exe -genkey -alias web -keyalg RSA -keysize 4096 -keystore server.jks -dname "CN=aeos.montp.cnrs.fr,OU=MOY1300, O=CNRS, L=Montpellier, ST=, C=FR" E:\AEOS\jre\bin\keytool.exe -certreq -alias web -file aeos_montp_cnrs_fr.csr -keystore server.jks

Générer le certificat sur l'interface Sectigo depuis le fichier aeos_montp_cnrs_fr.csr

Récupérer le lien du fichier PKCS et le copier dans le répertoire certs

E:\AEOS\jre\bin\keytool.exe -import -alias web -trustcacerts -file aeos_montp_cnrs_fr.p7b -keystore server.jks

Verifier les certificats :

E:\AEOS\jre\bin\keytool.exe -list -v -keystore server.jks

Redémarrer le service

net start "AEOS Application Server"

Patienter quelques minutes, c'est assez long a démarrer.

Se connecter à l'interface, voir que le certif est correct. Se dire que Java c'est le Mal ! Aller boire une bière parce que tout s'est bien passé !

Reseau HEB-16

Accès unicampus par adresse publique 195.220.11.186 / HEB16 sur FW2

Résolution problèmes

un possesseur de cms dont la date de fin de contrat dans aeos et reseda est différente

Reponse Julien (06/2018) : Normalement, Nelly maitrise la DB. Est ce qu’elle a regarder le minimum ? * Entree correcte dans la vue cms par rapport a sa base source réséda * Presence unité à 1 * Autorise export des données à 1 * Pas de fiche en double (peut arriver en cas d’entrée / sortie Ensuite il faut improviser en fonction des résultats. Si OK dans base RESEDA et KO dans la vue CMS -> Nelly doit voir pourquoi son script ne copie pas la fiche correctement Si OK dans les 2, vous pouvez effectivement ouvrir un ticket chez Monecarte, ils maîtrisent leurs scripts d’export / import.

Changement d'un UTL

Sauvegarde de la conf actuelle

- Lancer Aemon sur le serveur NEDAP

- Dans la liste a gauche, cliquer sur l'utl a changer

- login : root/grolle

- Configuration / save

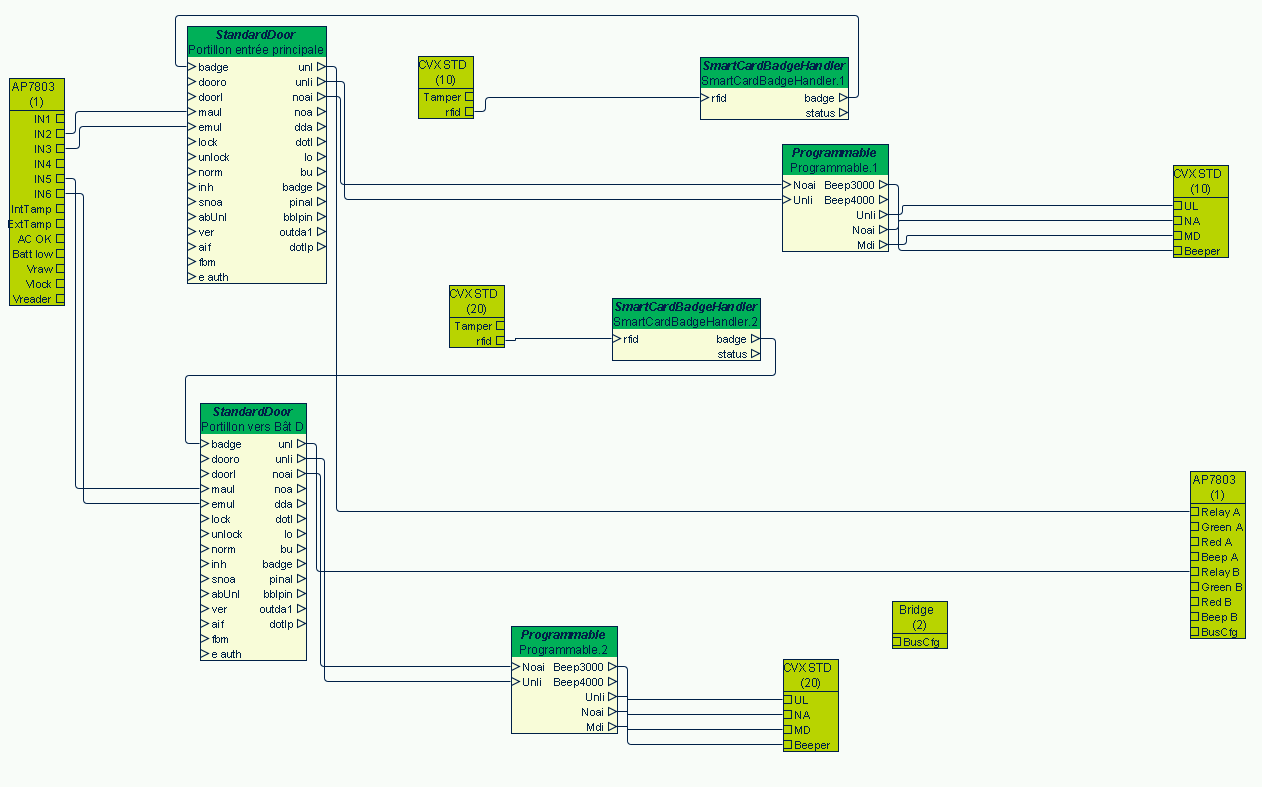

Copies d'écran des confs

- Depuis Aemon sur le serveur NEDAP

- Aller sur l'onglet Configuration

- Si vue en graphique -> faire copie écran

- sinon faire F5 pour passer en vue graphique et faire copie écran

- Faire une copie de l'onglet hardware pour relever les adresses des lecteurs :

Lever la protection d'adresse mac

delete ethernet-switching-options secure-access-port interface ge-0/0/21.0 commit

Mise a jour de l'UTL

- Le technicien arrive avec un UTL préparametré au niveau IP

- Depuis AEmon sur le serveur :

- Clic droit sur l'UTL dans la liste

- Software Update

- Faire Start et attendre la fin de la procédure

- L'UTL va rebooter et apparait comme les autres dans la liste.

Readresser les lecteurs

- Depuis l'onglet hardware, cliquer sur le premier lecteur (CVXSTD...)

- a droite lui redonner son adresse (10 ou 20) en fonction de la copie d'écran

- Faire Apply

- Passer les avertissements

- Faire pareil pour le 2eme

- faire Ctrl + E pour envoyer la conf

Recharger la conf

- Selectionner l'UTL dans la liste

- Faire Configuration / Open / From File

- Selectionner le fichier correspondant à l'UTL (dans C:\AEOS\scripts\configurations)

- OK

- Une fois chargée, faire Ctrl + E pour envoyer la conf

Tests par le technicien

Le technicien va faire ses tests sur les lecteurs et les portes

Remettre la protection d'adresse mac

run show ethernet-switching table interface ge-0/0/21.0

> src-cab-UTL 00:0d:a0:0b:4d:e2 Learn 0 ge-0/0/21.0

set ethernet-switching-options secure-access-port interface ge-0/0/21.0 allowed-mac 00:0d:a0:0b:4d:e2 set ethernet-switching-options secure-access-port interface ge-0/0/21.0 persistent-learning

verification :

run show ethernet-switching table interface ge-0/0/21.0

> src-cab-UTL 00:0d:a0:0b:4d:e2 Persistent 0 ge-0/0/21.0

run show ethernet-switching interfaces ge-0/0/21.0

> ge-0/0/21.0 up src-cab-UTL 274 untagged unblocked

commut FS sécu

mot de passe voir keypass